WikiLeaks опубликовал «слив» документов о работе ЦРУ. Ситуация беспрецедентная и не имеющая аналогов: дело в том, что массив данных под названием Vault 7 ( «Сейф № 7») это главным образом кодовый архив хакерских программ американской разведки, которым теперь может воспользоваться каждый желающий — от преступника до школьника.

Разнообразие возможностей впечатляет. Это заражение вирусами и удаленный контроль над компьютерами с операционной системой Microsoft Windows. То же самое можно проделать с устройствами на базе iOS, включая айфоны и айпады. Звонки, сообщения, почта и фотографии смартфонов на базе Android также могут отслеживаться и контролироваться.

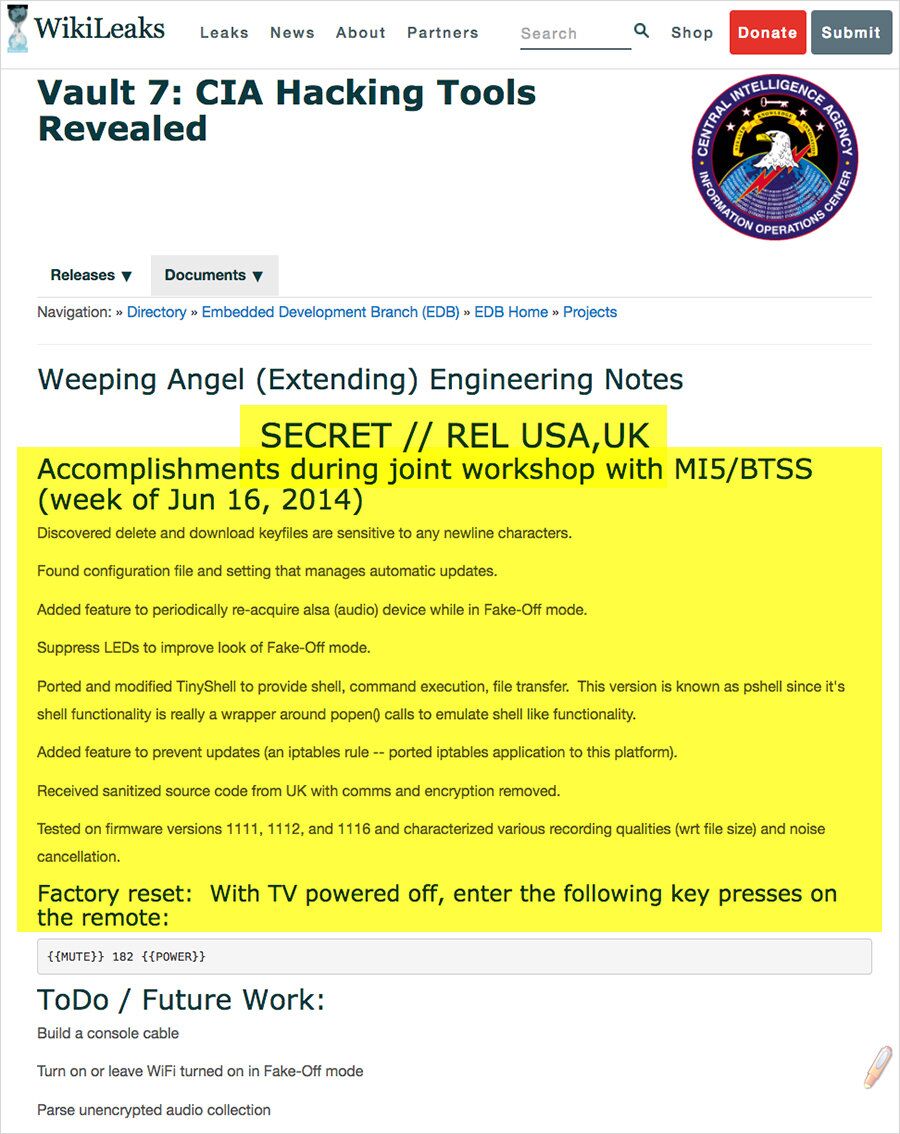

Отдельного внимания засуживает программа «Плачущий ангел», которая была разработана ЦРУ совместно с британцами из МИ5. «Ангел» заражает «умные телевизоры» Smart TV, которые становятся настолько «умными», что даже в выключенном состоянии записывают разговоры своих хозяев и их гостей и через интернет отправляют записи прямиком на специальные серверы американской разведки.

В октябре 2014 года в ЦРУ прорабатывалась идея заражать вирусами системы управления легковых машин и грузовиков. Из документов неясно, для чего конкретно это нужно. Вариантов ответа два: или авто превращается в шпиона и докладывает о своем маршруте, или заражение приводит к автокатастрофе.

В компании Apple поспешили заявить, что большая часть уязвимостей, которые использовали хакеры ЦРУ для своих атак, устарели и устранены в последней версии iOS.

Схожие заявления сделали компании Samsung и Microsoft. В любом случае, даже если это не было сделано раньше, после публикации в самое ближайшее время уязвимости устранят.

Это означает, что киберразведка ЦРУ обезоружена в той части своих программ, которые опубликовал WikiLeaks.

Из «слива» также следует, что одна из главных хакерских баз ЦРУ расположена в Германии во Франкфурте и действует под видом генерального консульства. Именно здесь разрабатывалось большинство вредоносных программ, и отсюда осуществлялись кибероперации США в Европе, на Ближнем Востоке и в Африке.

Это очень странное консульство: лишь несколько посольств США превосходит его по размерам. Как отмечает немецкая газета Frankfurter Allgemeine Zeitung, в консульстве работает около тысячи человек, оно занимает площадь в девять гектаров и окружено четырехметровыми заборами с колючей проволокой.

Süddeutsche Zeitung, еще одно немецкое издание, пишет, что во Франкфурте и окрестностях американцы организовали сеть из подставных фирм, служащих прикрытием для американских спецслужб.

Особое юридическое положение никак не ограничивало хакеров.

В отличие от посольства это не территория США, и американские законы, в том числе связанные с вмешательством в частную жизнь, на них не распространялись.

С другой стороны, дипломатическая неприкосновенность делала невозможной проверку деятельности агентов на предмет соблюдения немецкого законодательства.

Особое место среди документов занимает архив проекта UMBRAGE, в рамках которого в ЦРУ собирали информацию о методах работы и «почерках» хакерских групп со всей планеты, а после брали эти методы себе на вооружение. Таким образом, американцы оставляли на месте собственных взломов чужие «отпечатки пальцев» — особенности кода вируса, иногда вставки на иностранных языках и даже явные ошибки.

В своем официальном заявлении WikiLeaks прямо указывает, что «ЦРУ собирает и сохраняет обширную библиотеку наступательных технологий из компьютерных вирусов, созданных в других странах, в том числе и в России».

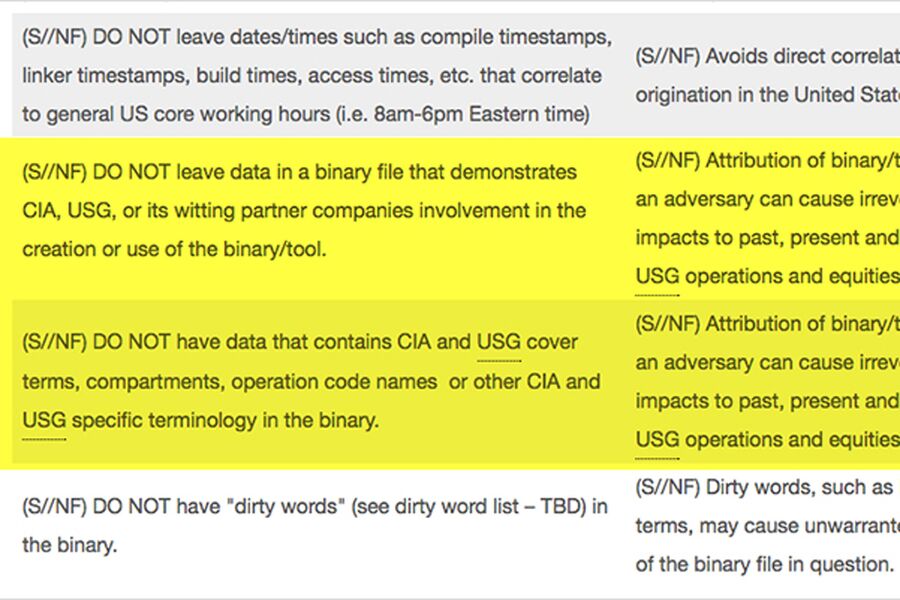

Следы же причастности самого ЦРУ и вообще американского правительства и его поставщиков хакеры-агенты должны были затирать, чтобы их невозможно идентифицировать даже при криминалистической экспертизе. Для этого была составлена специальная инструкция под названием «Как надо и как не надо делать». Теперь понять, кто стоит за той или иной атакой, в принципе невозможно.

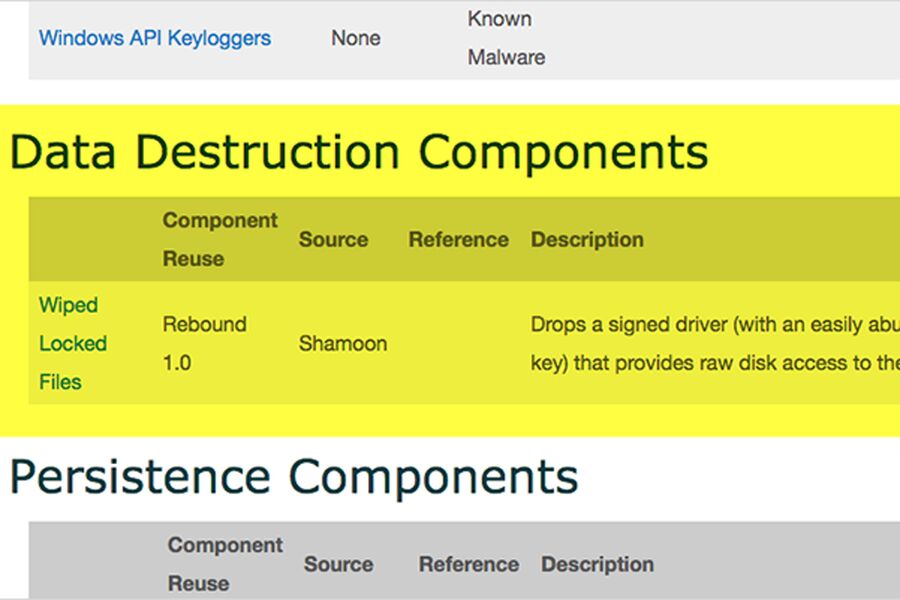

В числе прочих инструментов ЦРУ использовало, например, утилиту Rebound, «позаимствованную» из программы Shamoon. В 2012 году с помощью Shamoon были атакованы компьютерные системы саудовской нефтяной компании Saudi Aramco и катарской газовой компании RasGas. В Вашингтоне тогда утверждали, что программа имеет иранское происхождение. В Тегеране обвинения отрицали и требовали международного расследования.

Чья эта программа была изначально — неизвестно. Возможно, действительно иранская: внутри ее кода было зашито изображение горящего американского флага, а сделана она была, по мнению экспертов «Лаборатории Касперского», людьми, которые "не являются достаточно высококвалифицированными программистами".

Теперь точно известно, что иранская программа состояла на вооружении ЦРУ.

С помощью обновленной версии Shamoon объекты и учреждения Саудовской Аравии были повторно атакованы в ноябре 2016-го и январе 2017-го.

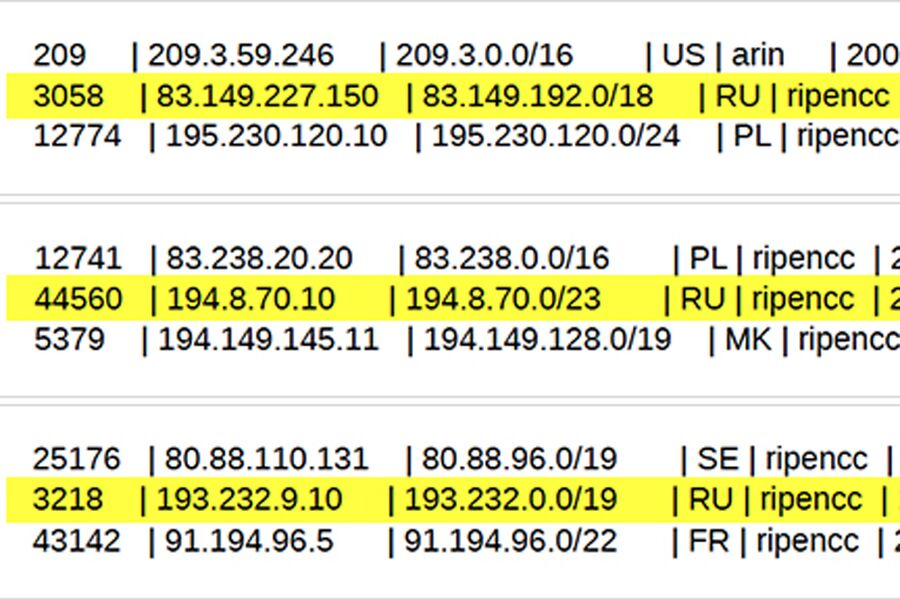

Еще одна любопытнейшая подробность — среди опубликованных документов оказался обширный список IP-адресов в разных странах, которыми могли пользоваться (или уже воспользовались) специалисты ЦРУ. Таким образом, внешне ситуация выглядела бы так, что нападение велось не из Америки, а из других стран. Например, только болгарских адресов журналисты из Софии насчитали 150 штук. Принадлежат они телекоммуникационным компаниям, интернет-провайдерам, банкам, университетам.

Есть в этом списке и несколько российских адресов. Они числятся за различными подразделениям Российской академии наук (РАН), в том числе за Межведомственным суперкомпьютерным центром и Институтом космических исследований, а также компаниями МТС, «Сибирьтелеком», «Синтерра» и даже… Министерством внутренних дел.

В конце 2016 года много шума надела история с предполагаемыми российскими хакерами, которые занимались масштабными аферами с рекламой в интернете, для чего использовали IP-адреса ОАО «Магнитогорский металлургический комбинат». Расследованием занималась частная американская компания White Ops — она и опубликовала эту информацию. На ММК яростно возражали: эти адреса компанией давно не используются. Более того, часть зарезервированных комбинатом адресов несанкционированно использовалась неизвестными лицами с территории самих Штатов.

Возражения не помогли, и в медиапространстве остался «русский след».

Если бы некое частное или государственное расследование показало, что для атак, например, на правительственные учреждения США, использовались адреса МВД России, скандал был бы просто грандиозный. Кстати, похожая попытка уже была. В декабре 2016-го американское правительство опубликовало доклад, где были перечислены «подозрительные» адреса, «связанные с российскими хакерами», — в том числе несколько адресов, расположенных непосредственно в России.

При этом наблюдатели обратили внимание, что почти половина адресов являлись или являются узлами защищенной сети Tor, что означает, что ими пользовались десятки и даже сотни тысяч людей.

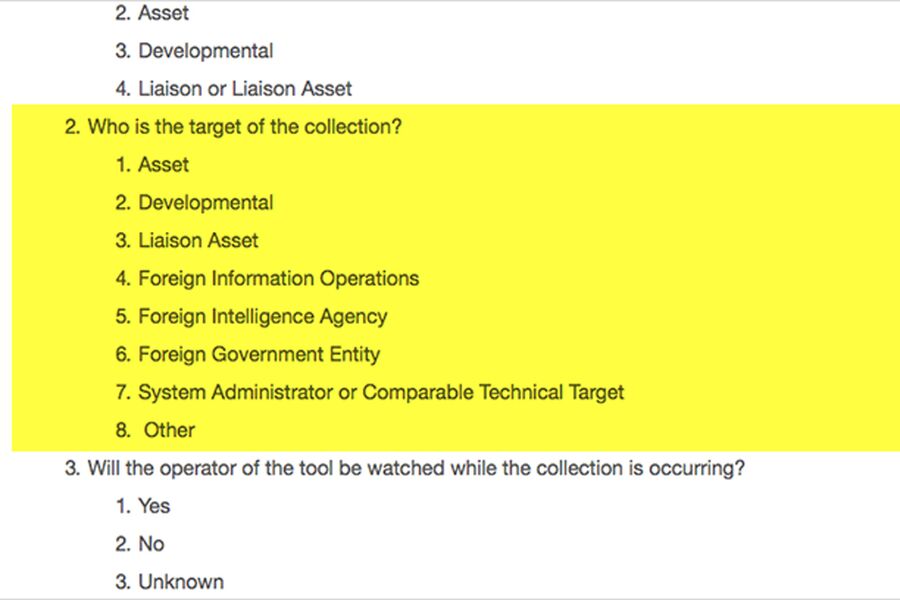

Среди документов WikiLeaks есть анкета, которую заполняет каждый сотрудник киберразведки перед началом хакерской операции. Там указывается, какой тип компьютерной системы планируется взломать, какие данные нужно получить — документы, аудио или видео, какой вирус планируется использовать. Нужно указать также и цель атаки.

Вот только террористы, экстремисты и преступники среди возможных целей в опроснике отсутствуют. Там значатся только «агенты», «иностранные разведки», «иностранные правительства», а также «системный администратор или сравниваемая техническая цель».

Наверное, террористов (которые, как и другие люди, пользуются компьютерами, телефонами, планшетами и телевизорами) можно отнести в раздел «другое», но о характере приоритетов управления отсутствие такой отдельной цели говорит весьма наглядно.